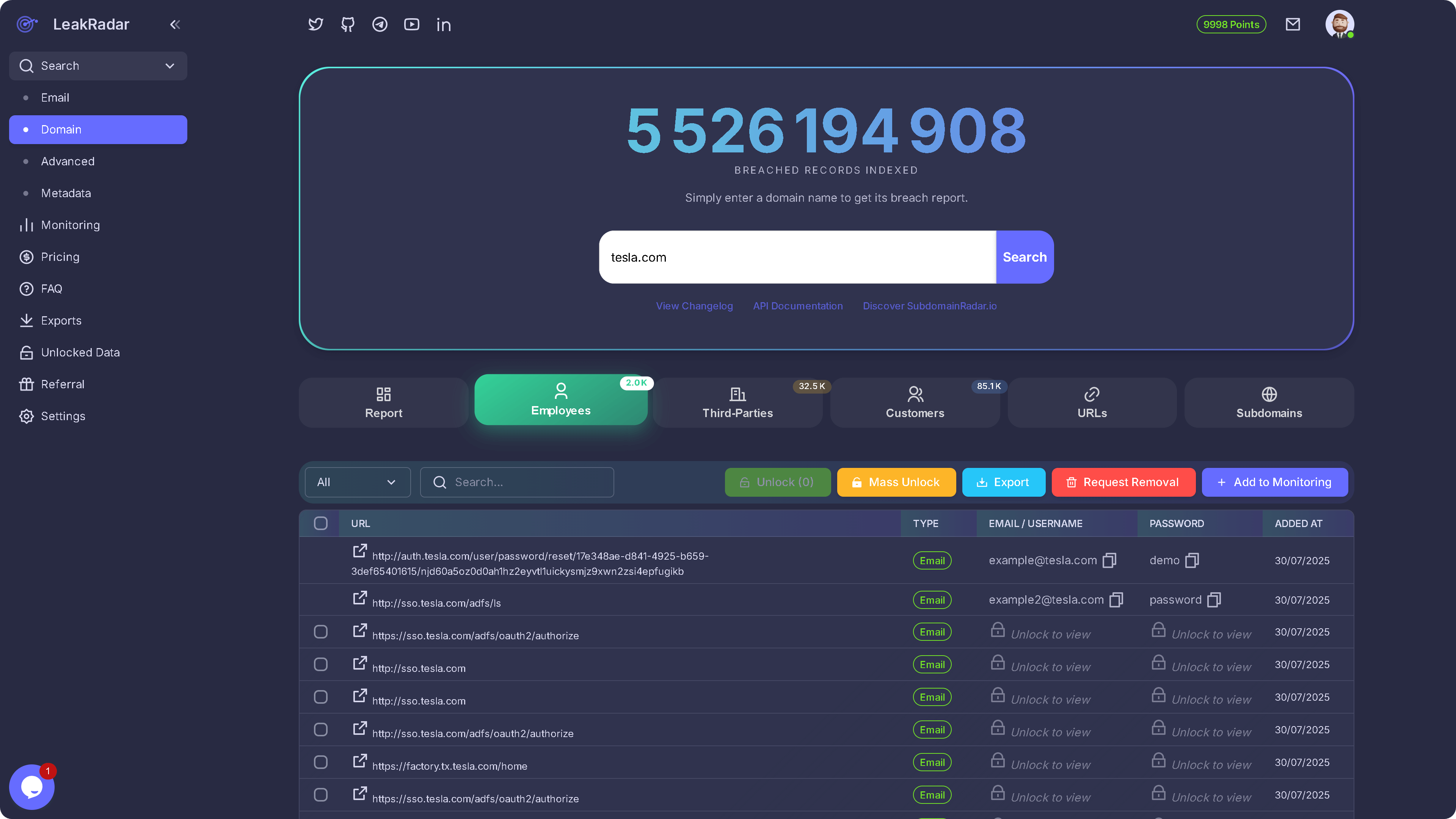

Visibilidad instantánea de filtraciones de credenciales underground

Busca más de 75 mil millones de credenciales en texto claro recopiladas de registros de malware, combolists, filtraciones de bases de datos y dumps del dark web, y recibe alertas antes que los atacantes.

173B+ registros

Búsqueda en milisegundos

Alertas en tiempo real

Búsquedas ilimitadas

Acceso a la API incluido

Pago con tarjeta o cripto

Sin comisiones ocultas

Funciones clave

Diseñado para cazadores de amenazas y defensores

Obtén la vista más rápida y clara de las filtraciones capturadas por malware.

Credenciales en texto claro

Contraseñas exactamente como fueron robadas, sin hashes ni censura.

Búsqueda por email

Encuentra con un clic cada filtración que contenga tu dirección.

Búsqueda por dominio

Recupera al instante cada filtración donde aparezca tu dominio.

Filtros avanzados

Busca por url, url_host, url_domain, url_tld, username, password, is_email, email_domain, email_host o email_tld.

173B+ registros - búsqueda en milisegundos

Consulta más de siete mil millones de credenciales en texto claro en una fracción de segundo.

API lista para usar

Integra LeakRadar en tu SOC con una REST API sencilla.

LeakRadar en acción

Mira cómo funciona LeakRadar

Mira el tutorial para usar LeakRadar con eficacia y sacarle el máximo partido a tu suscripción.

Planes de precios

Elige el plan que encaja

Acceso instantáneo, upgrades el mismo día, cancela cuando quieras.

Desbloqueo equivale al número de registros en texto claro que puedes revelar al día en todas las búsquedas. Las búsquedas son gratuitas e ilimitadas.

Aceptamos tarjetas y criptomonedas.

Cancela cuando quieras, sin comisiones ni preguntas.

Testimonios

Historias reales de nuestros usuarios

Descubre cómo LeakRadar ayuda a proteger empresas y potencia a los investigadores de seguridad.

"Gracias a LeakRadar, recibimos un aviso instantáneo cuando algunas contraseñas del equipo aparecieron en una filtración underground. Las restablecimos antes de que pudieran ser abusadas."

Julie B.

Responsable de Seguridad - fintech UE"Las alertas en tiempo real de LeakRadar se integran directamente en nuestro runbook de respuesta a incidentes. Lo que antes nos llevaba días ahora se resuelve en un par de horas."

Marc D.

Analista SOC - MSP, Norteamérica"LeakRadar me permitió recorrer datos de filtraciones, detectar rápido las cuentas comprometidas y guiar a mi cliente para bloquearlas antes que los atacantes."

Samira K.

Consultora de ciberseguridad - EMEAFAQ

Preguntas frecuentes

Revisa estas preguntas para encontrar respuestas a las dudas más comunes.

¿Qué métodos de pago aceptan?

¿Hay un límite diario de acceso a datos?

¿Ofrecen una API y puedo usarla comercialmente?

Para Python también ofrecemos un wrapper oficial: instálalo con **pip install leakradar** o revisa el código en GitHub: https://github.com/LeakRadar/leakradar-wrapper.

¿De dónde provienen los datos?

¿Qué significa desbloquear una filtración?

¿Qué tipos de búsqueda hay y cómo funcionan?

- **Búsqueda por email**: consulta una única dirección (p. ej., alice@example.com) y ve al instante cada filtración que la contenga.

- **Búsqueda por dominio**: cartografía la exposición de un dominio. Los resultados se clasifican automáticamente en:

- Empleados: `email_domain = acme.com AND url_domain = acme.com`

- Cuentas de terceros: `email_domain = acme.com AND url_domain != acme.com`

- Clientes: `url_domain = acme.com AND email_domain != acme.com`

- **Búsqueda avanzada**: combina múltiples criterios con operadores booleanos, comodines y filtros por campo. Puedes filtrar por:

`url, url_host, url_domain, url_tld, url_scheme, url_port, username, password, email_host, email_domain, email_tld`

- **Búsqueda por metadatos**: busca filtraciones mediante información extraída de la respuesta HTTP. Puedes hacer matching en:

`url, title, meta_description, status_code, body_text`

¿Saben cuándo ocurrió cada filtración?

¿Listo para probar LeakRadar?

Ejecuta tu primera búsqueda en segundos, sin tarjeta.

Blog

Últimos artículos y tutoriales

Ideas frescas sobre búsqueda de filtraciones, malware y threat intel.