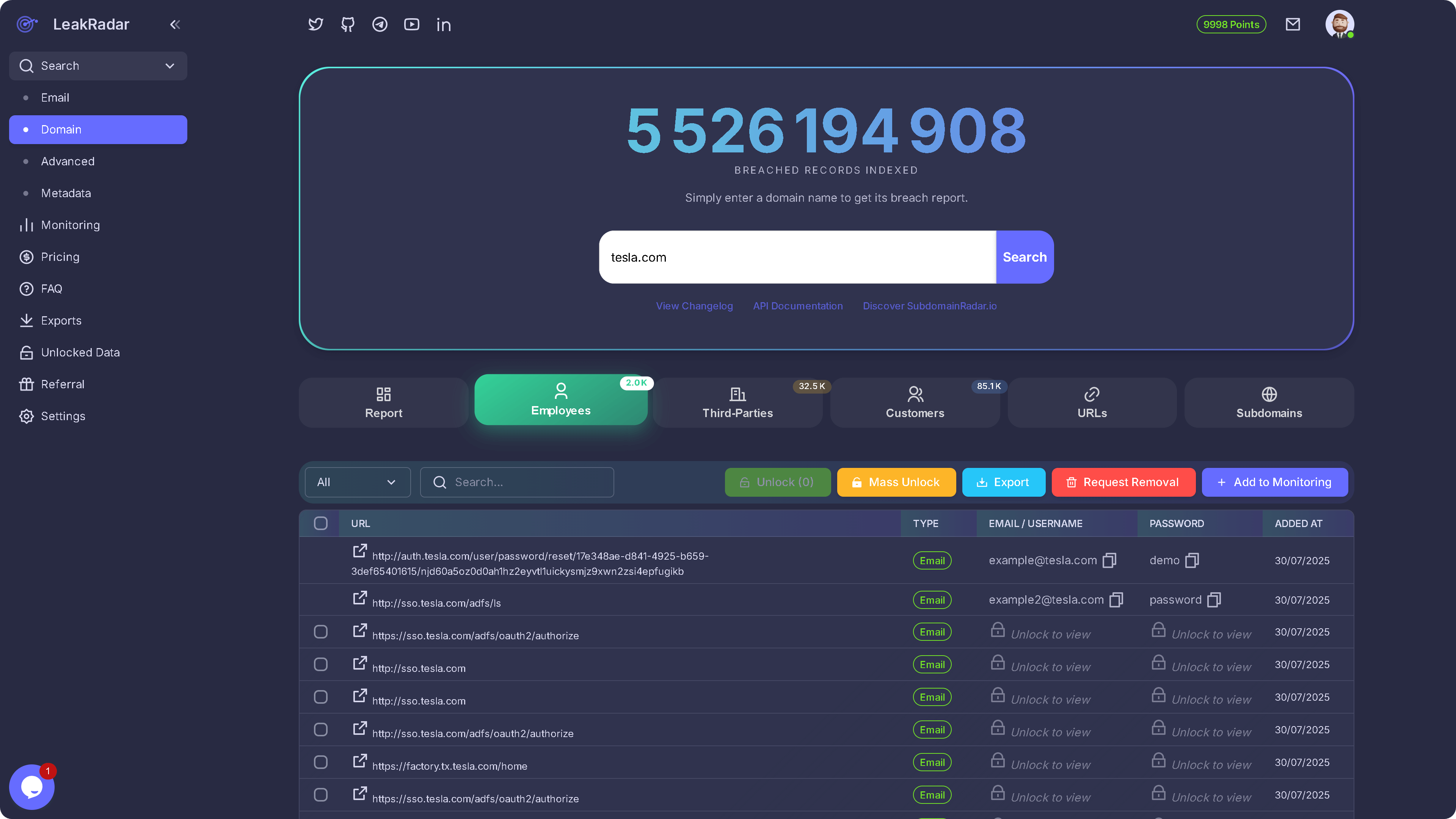

Visibilité immédiate sur les fuites d'identifiants underground

Recherchez plus de 75 milliards d'identifiants en clair collectés dans des logs de malware, des combolists, des fuites de bases de données et des dumps du dark web, et recevez des alertes avant les attaquants.

173B+ enregistrements

Recherche en millisecondes

Alertes temps réel

Recherches illimitées

Accès API inclus

Carte ou crypto

Pas de frais cachés

Fonctionnalités clés

Conçu pour les hunters et les défenseurs

Obtenez la vue la plus rapide et la plus claire sur les fuites issues des malwares.

Identifiants en clair

Des mots de passe tels que volés - pas de hash, pas de censure.

Recherche Email

Trouvez en un clic chaque fuite contenant votre adresse.

Recherche Domaine

Récupérez instantanément chaque fuite où figure votre domaine.

Filtres avancés

Recherchez par url, url_host, url_domain, url_tld, username, password, is_email, email_domain, email_host ou email_tld.

173B+ enregistrements - recherche en millisecondes

Interrogez plus de sept milliards d'identifiants en clair en une fraction de seconde.

API prête à l'emploi

Intégrez LeakRadar à votre SOC avec une API REST simple.

LeakRadar en action

Voyez comment fonctionne LeakRadar

Regardez le tutoriel pour utiliser LeakRadar efficacement et tirer le meilleur de votre abonnement.

Tarifs

Choisissez la formule adaptée

Accès immédiat, upgrade dans la journée, résiliation à tout moment.

Unlock = nombre d'enregistrements en clair que vous pouvez révéler par jour, toutes recherches confondues. Les recherches sont gratuites et illimitées.

Cartes bancaires et cryptos acceptées.

Résiliation à tout moment, sans frais ni question.

Témoignages

Des retours concrets d'utilisateurs

Découvrez comment LeakRadar aide à sécuriser des entreprises et valorise les chercheurs en sécurité.

"Grâce à LeakRadar, nous avons été alertés immédiatement quand des mots de passe d'équipe ont surgi dans une fuite underground. Ils ont été réinitialisés avant tout abus."

Julie B.

Responsable Sécurité - Fintech UE"Les alertes temps réel de LeakRadar s'intègrent à notre runbook d'incident. Des tâches qui prenaient des jours sont réglées en quelques heures."

Marc D.

Analyste SOC - MSP, Amérique du Nord"LeakRadar m'a permis de parcourir les données de fuite, d'identifier vite les comptes compromis et d'accompagner mon client pour les verrouiller avant les attaquants."

Samira K.

Consultante Cybersécurité - EMEAFAQ

Questions fréquentes

Parcourez ces FAQ pour trouver des réponses aux questions courantes.

Quels moyens de paiement acceptez-vous ?

Y a-t-il une limite quotidienne d'accès aux données ?

Proposez-vous une API et puis-je l'utiliser commercialement ?

Pour Python, nous offrons aussi un wrapper officiel: installez-le avec **pip install leakradar** ou consultez le code sur GitHub: https://github.com/LeakRadar/leakradar-wrapper.

Le débit est limité à 30 requêtes/s pour tous les plans, sauf pour les endpoints Mass Check (1 req/s) et Advanced Search (5 req/s).

D'où viennent les données ?

Que signifie « débloquer » une fuite ?

Quels types de recherche sont disponibles et comment fonctionnent-ils ?

- **Recherche Email** - Interrogez une adresse unique (ex. alice@example.com) et voyez instantanément chaque fuite la contenant.

- **Recherche Domaine** - Cartographiez l'exposition d'un domaine. Les résultats sont classés automatiquement:

- Employés - `email_domain = acme.com AND url_domain = acme.com`

- Comptes tiers - `email_domain = acme.com AND url_domain != acme.com`

- Clients - `url_domain = acme.com AND email_domain != acme.com`

- **Recherche Avancée** - Combinez plusieurs critères avec opérateurs booléens, wildcards et filtres de champ. Vous pouvez filtrer sur:

`url, url_host, url_domain, url_tld, url_scheme, url_port, username, password, email_host, email_domain, email_tld`

- **Recherche Métadonnées** - Recherchez via les infos extraites de la réponse HTTP. Vous pouvez cibler:

`url, title, meta_description, status_code, body_text`

Connaissez-vous la date réelle de chaque fuite ?

Envie d'essayer LeakRadar ?

Lancez votre première recherche en quelques secondes - pas de carte requise.

Blog

Derniers articles et tutoriels

Des idées concrètes sur la chasse aux fuites, les malwares et la threat intel.